Специалисты по кибербезопасности на протяжении нескольких месяцев отслеживали уникальную сеть зараженных устройств (ботнет), радикально отличающуюся ото всех ранее обнаруженных аналогов. Они пришли к выводу, что ее уникальность не только в структуре жертв и языке программирования, на котором написаны исполняемые файлы, но и в предназначении — по всем признакам это секретный анонимайзер, похожий на TOR.

Около полугода назад специальные сервера-приманки (honeypot, «горшочек с медом» или «ханипот») компании Bitdefender зафиксировали возросшую активность весьма специфических атакующих программных роботов. От обычных «зловредов», превращающих компьютеры и сетевые устройства в звенья ботнета, они отличались языком программирования. Обычно подобные программы пишут на C, C++ или Pearl, но эти были сделаны на Go.

Помимо этой аномалии, исследователей привлекло и не вполне ясное назначение созданной хакерами сети. Как правило, ботнеты создают для прозаичных киберпреступлений: либо массированных атак типа «отказ в обслуживании» (DoS), либо для выполнения ресурсоемких вычислений, например майнинга криптовалют. Безусловно, кроме этого, почти каждая подобная сеть зараженных устройств выполняет задачи самообеспечения — координацию действий узлов, рассылку вредоносного ПО и сбор данных для последующих атак, но они не являются основной целью.

Обнаруженный специалистами Bitdefender ботнет Interplanetary Storm вел себя совсем нетипично, и они занялись его пристальным изучением. Интригующий отчет об этой работе был опубликован в четверг, 15 октября, на официальном сайте компании. Исследователи пришли к выводу, что, судя по поведению сети, она представляет собой сложный и достаточно продвинутый распределенный сервис по обеспечению анонимности клиентов для удаленных интернет-ресурсов (анонимайзер).

И слово «клиент» здесь неслучайно — у ботнета обнаружили все признаки коммерческого продукта, рассчитанного на длительную эксплуатацию и работу с постоянной базой оплачивающих подписку пользователей. Ханипоты Bitdefender перехватили достаточное количество файлов Interplanetary Storm, чтобы получить возможность изучить его структуру, особенности атаки, отследить зараженные устройства (ноды) и даже обнаружить контролирующие сервера.

Специалисты по кибербезопасности нашли целую систему обновления исполняемых файлов Interplanetery Storm и отслеживания их версий. Она позволяет совершенствовать функционал и улучшать производительность всего ботнета. Это один из факторов, показывающих, что сеть не просто растет, а находится в стадии активной разработки.

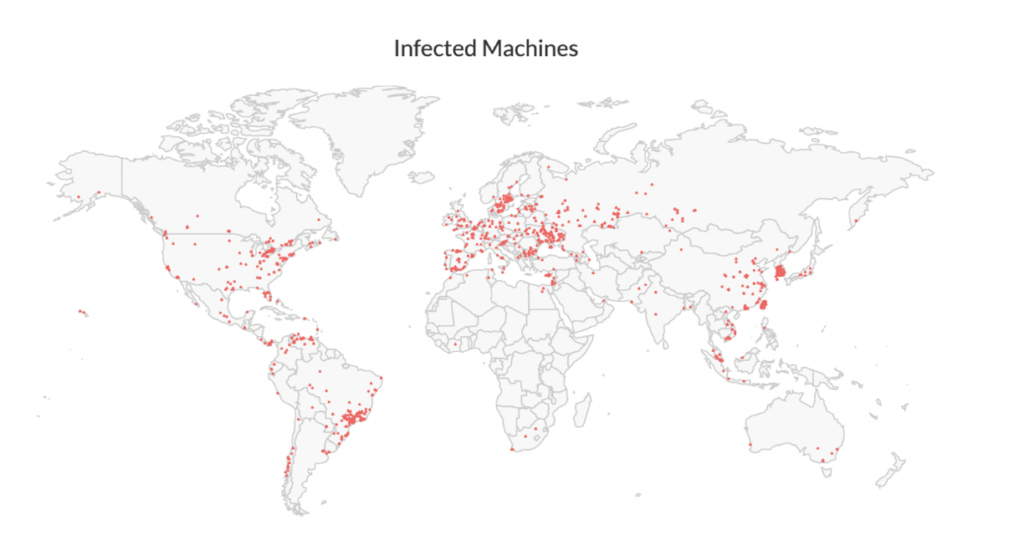

Размеры ботнета оценивают примерно в девять тысяч зараженных устройств, подавляющее большинство которых работает под управлением операционных систем семейства Unix. На основе косвенных признаков было установлено, что это гаджеты интернета вещей (IoT), сетевые дисковые накопители, роутеры и маршрутизаторы, телевизионные приставки, микроконтроллеры (вроде Raspberry Pi).

Атаки на жертв осуществляют с помощью вполне легитимного, с точки зрения антивирусного ПО, IRC-клиента, который был незначительно модифицирован злоумышленниками. Он использует довольно простой метод получения административного доступа к сетевым устройствам: обращается к ним по протоколу SSH и просто перебирает типовые логины с паролями. Учитывая, что большое количество роутеров, компонентов умного дома и прочего имеющего доступ в сеть IT-оборудования для домашнего использования остается с настройками по «умолчанию», такая тактика проста и эффективна.

Ноды Interplanetery Storm находятся в 98 странах, значительная их часть — в Юго-Восточной Азии: Гонконге, Южной Корее и на Тайване. Примечательно, что в топ-10 государств, где расположено больше всего зараженных устройств, вошли и Россия (336 штук) с Украиной (524 единицы).

Чтобы обезопасить себя и свои гаджеты от подобных атак, специалисты рекомендуют обязательно устанавливать надежные пароли на все интерфейсы доступа к домашнему сетевому оборудованию. И отсутствие роутеров или сетевых дисков не гарантирует безопасность: среди прочего сотрудники Bitdefender выяснили, что Interplanetery Storm способен заражать операционные системы Windows и Android, просто сейчас они не являются основной целью.