Воспитание детей включало раньше правила гигиены перед едой и осторожность с незнакомцами, сейчас — бдительность при скачивании программ из интернета и открытии спама. Цифровая безопасность в современном мире важнее запертого дома. Для совершения преступления достаточно проникнуть в смартфон. Naked Science расследует, что такое вредоносное ПО и как от него защититься.

Начало вредоносности: хроника компьютерных вирусов

Кроме гриппа и коронавируса существует ещё один тип вирусов, волнующий человечество: они живут в наших компьютерах. Как и биологические аналоги, компьютерные вирусы размножаются и распространяются, «заражая» объект влияния. Их воздействие может быть незначительным и раздражающим (например, немного подвисает компьютер или украден доступ к почтовому ящику), а может — совершенно разрушительным. Одно дело — вывести из строя частное устройство пользователя, другое — ядерную программу страны. На бытовом уровне всё вредоносное программное обеспечение часто называют вирусами, но с профессиональной точки зрения непосредственно вирусы — лишь малая часть современных вредоносных программ. Тем не менее именно с них началась история кибератак.

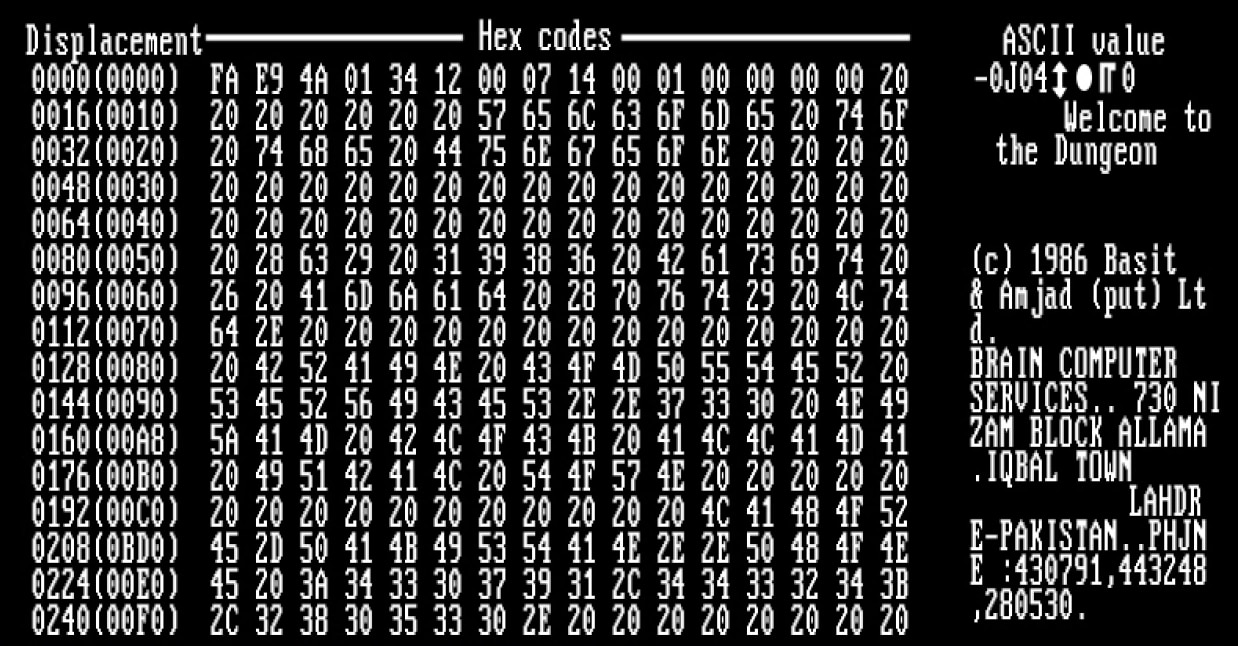

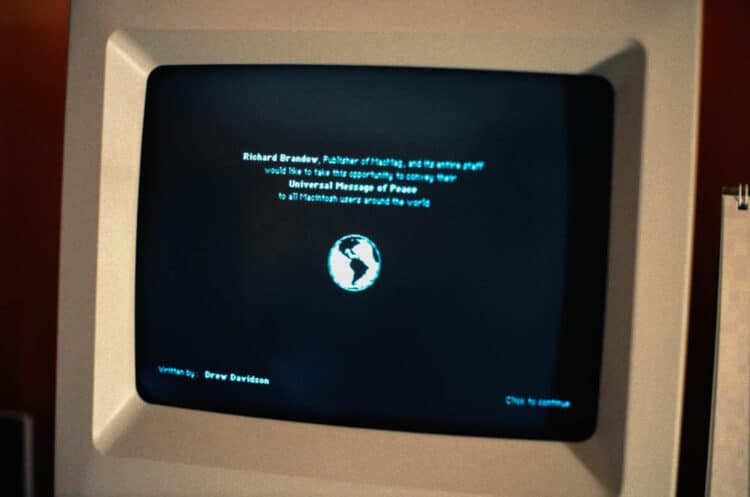

Теоретические основы создания компьютерных вирусов появились ещё в 40-50-х годах XX века благодаря работам Джона фон Неймана. John von Neumann) написал работу по самовоспроизводящимся автоматам, а С. Пенроуз (L. S. Penrose) и Ф. Ж. Шталь (F. G. Stahl) описалиМодель структур, способных к размножению, мутациям и захвату были созданы. Их модели почти сразу реализовали в виде программного кода, который в современном понимании еще не был вредоносным. В 1950-х сотрудники Bell Labs воплотилиВнедрив в жизнь основную идею фон Неймана, разработали игру под названием Core Wars. В ней программисты выпускалиВ общем пространстве памяти запускались одновременно «воины», состязаясь за управление компьютером.

О первых зарегистрированных вирусах известно с начала 1970-х годов. называют«Creeper Worm» — это экспериментальная программа, способная к самовоспроизведению, созданная Бобом Томасом. (Bob Thomas)С помощью программы от BBN Technologies, «Creeper» проник в сеть ARPANET (предушественница интернета) и создавал копии самого себя в отдаленных системах. показывал«Я – монстр, попробуйте меня поймать!» Позже Рэй Томлинсон (Ray Tomlinson)В ответ создал программу REAPER, которая передвигалась по сети и, находив CREEPER, останавливала его работу.

В 1983 году Фред Коэн (Fred Cohen)ввелВ научный оборот вошел термин «компьютерный вирус». Его определили как «программу, которая может заражать другие программы, модифицируя их, чтобы включать в них, возможно, развитую версию себя». В том же году в Университете Южной Калифорнии (США) был предложен проект по созданию самораспространяющейся программы. Формально именно способность к саморепродукции — главное свойство вирусов.

Распространение кибератак берет свое начало с 1970-х годов. произошлиСлучаи с компаниями National CSS, AT&T и Los Alamos National Laboratory. В отношении AT&T взломщик, например, перенастроил внутренние часы, отвечающие за выставление тарифов, так что пользователи сети получали ночные скидки даже в дневное время. Возникли первые антивирусные программы — NOD, McAfee. Безопасностью данных тогда особо не занимались, механизмы защиты были поверхностными, поскольку и атаки с технической точки зрения не были слишком сложными.

Вредители программы зачастую распространялись самостоятельно по магнитным дискам, передаваемых от компьютера к компьютеру вручную. К середине 1970-х… понималиПри разработке вычислительных систем следует уделять особое значение обеспечению безопасности.

В 1983 году вышел фильм «Военные игры», где программа-мошенник захватила ядерные ракетные системы. Общество отреагировало на подобную угрозу весьма нервно. Палата представителей США провела специальные слушания по поводу взломов компьютеров. (Ken Thompson) в лекции на Премию Тьюринга впервые описалРазработчик применил программу, которую назвал «троянским конем», для заражения системы. Увеличение числа атак на компьютеры государственных органов и корпораций привело к принятию в 1986 году американским конгрессом Закона о компьютерном мошенничестве и злоупотреблениях. Взлом компьютерных систем стал считаться преступлением.

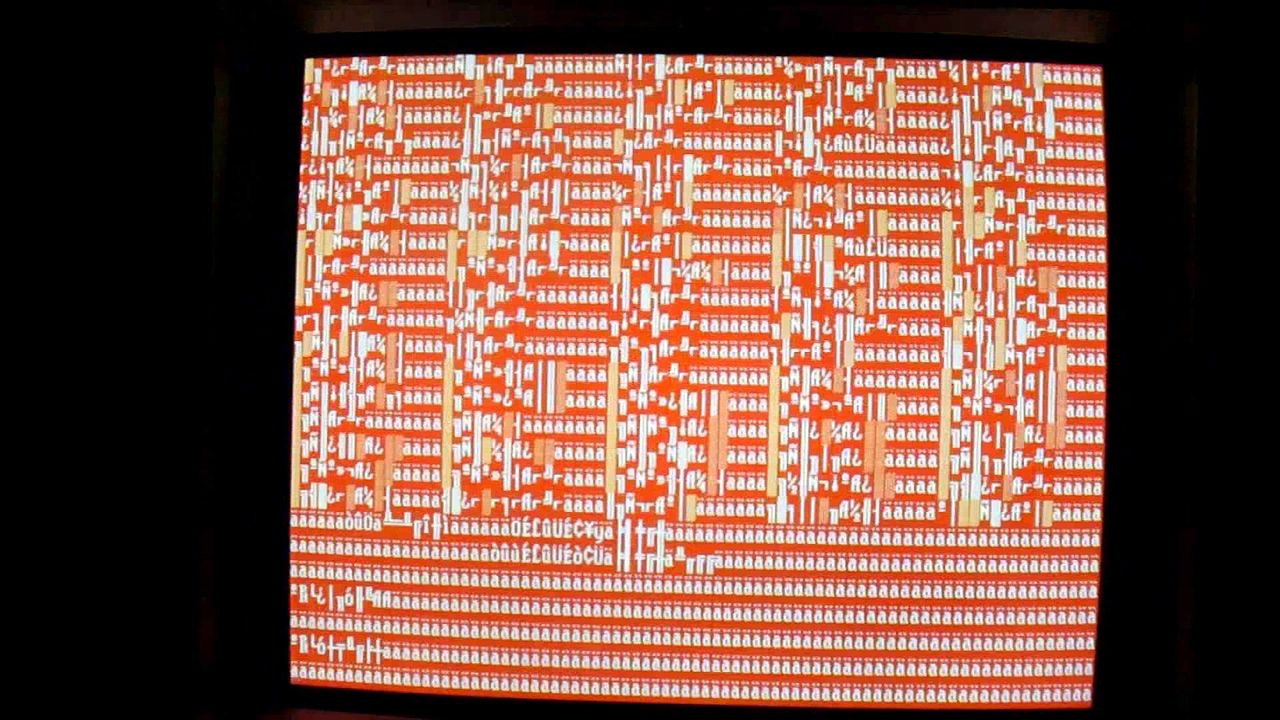

Растущее развитие компьютерных сетей вынуждало создателей вредоносных программ улучшать свой код, пользуясь широкой доступностью интернета. В период с двухтысячного по две тысячи десятый год количество таких программ заметно . вырослоПо числу заражений и скорости распространения. В 2016 году вирус Locky заразилВ Европе ежедневно добавляется несколько миллионов компьютеров с средней скоростью более пяти тысяч устройств в час. В 2018 году Thanatos стала первой программой-вымогателем, принимающей платежи в биткоинах. По данным Anti-Phishing Workgroup, вредоносное ПО заражает как минимум треть компьютеров по всему миру. сообщаетК два тысяча двадцать первому году убытки от киберпреступлений, включая вредоносные программы, достигли шести триллионов долларов в год.

Вредоносное ПО: что это такое и как работает

Вредоносное ПО — общий термин для всех программных угроз, помимо вирусов. К ним относятся трояны, черви, ботнеты, программы-вымогатели и прочие опасные программы. Чаще всего под вредоносным ПО понимают три самых распространенных типа угроз: компьютерные вирусы, сетевые черви и троянские кони.

Вот как характеризует malware Евгений ЖуковскийДоцент Института кибербезопасности и защиты информации Санкт-Петербургского политехнического университета, кандидат технических наук. С точки зрения функционала вредоносное ПО может быть ничем не отличаться от безопасного. Вредоносной программу делает злонамеренность её использования. Атакующие часто используют легитимные программы, маскируя их от пользователей и управляя системой жертвы.

Трояны, маскирующиеся под полезные программы и обладающие вредоносными функциями, считаются наиболее распространенным типом вредоносных программ. К существенным угрозам также относятся сетевые черви. —Программный код, способный самостоятельно переходить с одной системы на другую, например, используя уязвимости в сетевых сервисах компьютера. Появление инструментов по эксплуатации критических уязвимостей в открытом доступе часто приводит к эпидемиям заражения сетевыми червями. —Эпидемия вредоносного ПО WannaCry.

Главная опасность таких атак в том, что злоумышленники, создав программы с функцией самораспространения по сети, не всегда могут контролировать их распространение. —К выходу из строя важных объектов, таких как предприятия атомной промышленности или учреждения социальной сферы.

Последнее время отмечаются атаки на крупные компании, осуществляемые путем компрометации цепочек поставок. Для проникновения в целевую компанию взламываются сторонние ресурсы, которыми пользуется фирма. В сентябре 2018 года банковские данные 380 тысяч пользователей авиакомпании British Airways, включая адреса, номера кредитных карт и коды безопасности к ним, были похищены. попалиВ руки злоумышленников попали данные посредством атак на цепочки поставок. внедрилиСценарии кражи данных составлены для использования формы, которую клиенты заполняют на сайте, предоставляя информацию о себе.

Практически ежемесячно новости сообщают об утечках пользовательских данных: 25 миллионов клиентов СДЭК, 31 миллион пользователей «Гемотеста», карта с номерами телефонов и заказами на «Яндекс.Еде». Многие компании уделяют недостаточно внимания вопросам безопасности. Но даже исключая проблему небрежности по отношению к информационной безопасности, утечки и взломы будут случаться постоянно, пока существует человеческий фактор – он сам по себе способствует возможности компрометации любой системы.

Безупречных систем не существует. Безопасность в киберпространстве — это как сражение снаряда и брони. Важно только соотношение ресурсов у сторон конфликта.

Задача защищающихся… —Увеличить издержки атаки, сделав её непривлекательной с финансовой точки зрения.

Правила цифровой гигиены

Человеку, которому не нужно заботиться о безопасности государства, а необходимо только оберегать свои данные, разумно следовать умеренным правилам цифровой гигиены.

- Не следует загружать программы из недоверенных источников.

- Важно проявлять осторожность и не поддаваться обману фишинговых рассылок, которые маскируются под сообщения от банков.

- Не открывайте подозрительные вложения;

- Регулярно обновляйте ПО и устанавливайте обновления безопасности.

- Принцип минимальных привилегий гласит: каждый пользователь и каждая программа должны иметь доступ лишь к тем правам, обязательным для их основной функции.

- Выбирайте для аккаунтов в соцсетях не связанные с личной информацией логины и пароли. используетсяУказание имени и фамилии даст возможность злоумышленникам установить связь между различными аккаунтами одного человека.

- Если доступна многофакторная аутентификация, лучше ее использовать.

В этом методе для входа требуется не только пароль, но и дополнительный способ подтверждения личности, например, код из письма или на телефон. Часто вторым фактором выступают биометрические данные — отпечатки пальцев или сканирование сетчатки глаза. - Не сохраняйте сканы и копии документов в облачных системах.

- Уделяйте внимание конфиденциальности в социальных сетях. Не публикуйте снимки с вида из окна дома, старайтесь, чтобы на фото не было видно адреса. Также отключайте геотеги на изображениях.

- Аккуратно пользуйтесь общественным Wi-Fi;

- Проверьте список программ в автозагрузке и выключитеunused программы.

Важно помнить, что полная защита недостижима: любая защита может быть нарушена. Следует искать баланс между удобством и безопасностью. В первую очередь нужно учитывать наиболее критичные угрозы — кражу банковских и учетных данных. Хранение этих данных должно быть максимально осторожным.

Выявление вредоносного ПО

Заражённый компьютер демонстрирует специфические признаки вредоносного проникновения. Трояны-майнеры увеличивают вычислительную нагрузку нетребовательных ранее программ. Компьютер работает медленнее, программы открываются с задержкой. Появление новых программ или запуск неизвестных процессов тоже сигнализируют об угрозе. Выявить сложное ПО без технической квалификации затруднительно. Атакующему достаточно подменить или добавить собственную DLL-библиотеку в функционирующую программу, рассчитывая на то, что пользователь не проверяет все исполняемые файлы всех процессов.

Евгений Жуковский по этому поводу акцентирует внимание на том, что… Программам, взаимодействующим с сетью, например браузерам и почтовым клиентам, грозит наибольшая опасность. К критическому ПО относится также офисное приложение, ведь его часто используют для открытия сомнительных вложений. Через уязвимости в программах злоумышленники могут их захватить. Поэтому необходимо своевременно обновлять программы.

Среди веб-браузеров существуют распространенные векторы атаки. В программном обеспечении, включая браузеры, могут присутствовать уязвимости. Злоумышленник может их использовать, получив доступ к вашим данным и системе при посещении сайта или переходе по ссылке злоумышленника. —Преступники могут использовать уязвимости и неразумное поведение людей, чтобы обмануть их. Например, злоумышленник может заставить жертву открыть исполняемый файл или документ с макросами. Потому важно быть внимательным к файлам, которые вы открываете, и проверять, кому вы доверяете.

Атаки часто опираются на недостатки сайтов в сети. —Межсайтовый скриптинг (XSS) представляет собой уязвимость, при которой злоумышленник может выполнить свой код JavaScript в браузере пользователя. Вредоносный код может попытаться украсть личную информацию, например, данные из cookie или обмануть пользователя фишинговой формой для получения доступа к учетным данным. Код может быть внедрен в код страницы сайта или находиться в URL-ссылке, по которой перейдет пользователь. Будьте осторожны при переходе по ссылкам от неизвестных источников.

Базовый подход к выявлению ВПО — сигнатурный анализ. Он подразумеваетИдентификация неисправностей в программном коде посредством сравнения его частей с коллекцией сигнатур, являющихся образцами угроз безопасности. нуждаетсяПостоянное обновление затрудняет выявление ранее неизвестных образцов ВПО традиционным методом сигнатурного анализа.

В такой ситуации используют эвристический анализ.

Эвристический анализ опирается на два механизма: имитацию выполнения кода и проактивную защиту.

Имитация позволяет проанализировать код программы без её запуска, симулируя выполнение и определяя потенциальные действия. Проактивная защита предполагает мониторинг действий программы в режиме реального времени с целью выявления подозрительного поведения. Критериями такого поведения считаются определенная последовательность системных вызовов, обращения к критическим файлам и другие характерные действия.

Человечество в целом знает механизмы работы вредоносного ПО, способы его выявления и борьбы с ним, но всё же часто уступает. В 2010 году Stuxnet – компьютерный червь размером в 500 килобайт – заразилВирус Stuxnet повредил программное обеспечение не менее 14 промышленных объектов в Иране, в том числе завод по обогащению урана. Ядерная программа страны отодвинулась на десятилетия назад: иранцы избавились от тысячи центрифуг для обогащения уранового топлива, пораженных Stuxnet.

В марте 2016-го неизвестные хакеры передали30 тысяч электронных писем, отправленных Хиллари Клинтон и другими представителями Демократической партии США, оказались на сайте WikiLeaks. В итоге Клинтон проиграла президентские выборы. Влияние вредоносного ПО не всегда столь велико, но оно изменяет нашу действительность. Если в 1994 году появлялся новый вирус каждый час, то в 2015-м… появлялосьЕжедневно фиксируется более трёхсот тысяч вредоносных объектов, а это не только вирусы.