Интернет оказал воздействие на мир не только положительное. Цифровизация всего привела к неограниченному распространению информации, значительная часть которой прежде оставалась строго личной. Речь идет не только о «скандалах, интригах и расследованиях», которые с переменным успехом помогают привлечь недобросовестных граждан к ответственности. Проблема в том, что большинство людей утратило контроль над своими персональными данными. Naked Science разбирается: возможно ли вернуть его, получится ли избежать «звонков из службы безопасности банка» и почему философия «мне же нечего скрывать, да и не интересен я никому» в современном мире работает против ее носителя.

О каждом пользователе в сети известно много подробностей, некоторые хранятся в закрытых базах, другие доступны всем. С этими данными работают сервисы, приложения и люди. Не все из них безобидны. Проблема в том, что часть процессов скрыта от глаз. Жертва мошенников может не подозревать о расследовании до последнего момента. В итоге мошенники узнают много о жизни человека и забирают его деньги — иногда большие, а порой последние. Многие виды активности в сети стали запрещенными или осуждаемыми на государственном уровне, поэтому скрытие следов полезно даже законопослушным людям.

Не сосредоточимся на «страшилках». Рассмотрим вопрос комплексно и доступно. Начнем с терминологии для общения на одном языке. Ключевые термины, которые часто путают или неправильно используют в контексте кибербезопасности:

- личные данные (private dataЭто любая информация, которую автор или человек, описанный в тексте, желают или хотят скрыть от посторонних.

- персональные данные (personal dataЛичная информация – любой факт, который может помочь определить личность человека или относится к человеку, которого можно однозначно опознать.

Описание показывает, что два понятия совпадают в некоторых частях, но между ними есть разница, в частности, законодательная. Личные данные частично охраняются правом на тайну переписки. Персональные стали ценным ресурсом, поэтому, несмотря на попытки политиков под давлением общественности их защитить, интересы современной экономики этому противодействуют.

Сонм цифровых двойников

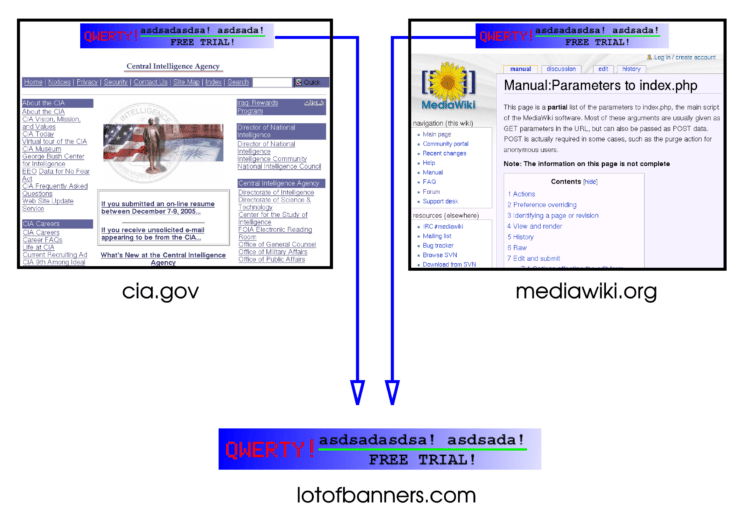

Практически все сайты информируют посетителей о применении «куки». cokieЭто вялое следствие давления общественности на политиков. Сами сайты, следуя западным нормам, предлагают отказаться от некоторых «куки» и предоставляют подробную информацию о собираемых данных. Порталы из стран с менее строгим законодательством в области персональных данных чаще всего просто подражают моде на прозрачность.

Простыми словами, файлы «куки»Сервер выдаёт клиенту специальные билеты — куки. В них фиксируется идентификатор пользователя и параметры, зависящие от потребностей сервиса. Один сайт может использовать как собственные, так и куки сторонних партнёров: рекламных сетей, служб статистики, поисковых систем. Просматривая один ресурс, пользователь регистрируется сразу же в нескольких. Это лишь малая часть. Каждый сервис собирает на пользователя свою информацию, которая не ограничивается куками.

Такие профайлы дополнительно содержат вполне безобидные данные: разрешение экрана, языковые предпочтения, регион, версии браузера и операционной системы, используемые шрифты. В некоторых случаях — даже модель устройства, с которого пользователь зашел на сайт. Обезличенные сведения из-за своего обилия становятся пригодны для (почти) безошибочной идентификации конкретного человека. Сайт могут посетить тысячи человек через одинаковый браузер или с одинакового смартфона. У какой-то части пользователей эти параметры совпадут. Но не у всех. Еще меньшее число людей будет иметь совпадающий регион и версию операционной системы. Добавить к этому пару-тройку (или десяток) атрибутов, и совпадение окажется уже маловероятным — то есть каждый отдельно взятый набор данных превратится фактически в «персональный».

Подобные наборы информации называются цифровыми отпечаткамиОни работают даже при отключенных или заблокированных «куки» на стороне пользователя. Формально это позволяет идентифицировать не человека, а устройство. Однако набор цифровых отпечатков можно связать с учетными данными. Учетные данные в свою очередь точно связаны с конкретным человеком. Так и получается цифровая личность.

До сих пор нет единого понятия термина. В разных областях его трактуют по-разному. Для этой статьи цифровая личность будет представлять собой совокупность личных и персональных данных вместе с цифровым отпечатком. Необходимо понимать, что у одного реального человека может быть несколько цифровых личностей, созданных похожими (или не очень) наборами данных, собранными различными сервисами. Также важно отличать ее от… онлайн-идентичностью— таким образом, каким человек сознательно или бессознательно создаёт себе образ в интернете.

Персональные данные — «новая нефть»

Знание противника — это основа победы, поэтому кратко рассмотрим, для чего кому-то необходимы наши цифровые идентичности. Одно из первых аналогий таких данных с нефтью… публикация в онлайн-журнале The WiredВ 2014 году была поднята тема будущего цифровой экономики. Краткое изложение представляет довольно простую мысль: если что-то можно измерить, это можно улучшить, а для измерения чего-либо нужны данные. Следовательно, компании, способные построить максимально полную и эффективную систему сбора и анализа информации во всех сферах своей деятельности, получат колоссальное конкурентное преимущество.

Это утверждение актуально не только для сбора данных о внутренних процессах предприятия. KPI, ROIИ другие сокращения, которые каждый менеджер трактует по-разному. Значительно более важно анализировать поведение клиентов.

Понять ценность анализа больших данных бывает сложно только на словах. Ее польза лучше всего проявляется при личном знакомстве. К примеру, ни один курс писательского мастерства не поможет автору так, как два часа осмысленного изучения поведенческих факторов в… Google AnalyticsДва текста могут выглядеть похожими, но демонстрировать совершенно разное поведение по показателям дочитываемости, отказов и удержания на странице.

Анализируя незначительные различия в структуре и языке, можно понять, как писать для конкретной аудитории. Для исключения случайности нужны сотни текстов и тысячи читателей.

Большой объём данных – это ценность, данные одного человека – пустяки (если, конечно, в них нет существенной аномалии). Поэтому переживать о сохранности персональной информации отдельных пользователей у сервисов мотивации бессмысленно. Главная задача любой информационной компании – собрать как можно больше данных и с помощью их анализа при минимальных затратах улучшить свой продукт, чтобы стать незаменимой для клиентов в своей сфере. Тогда даже если выяснится, что из фирмы происходят регулярные утечки, от её услуг никто не захочет отказаться.

Несмотря на то, что прибыль можно извлечь и с личных данных, как и с нефти, контролировать их вполне возможно. Это позволит затруднить деятельность тех, кто использует наши цифры в своих интересах.

Кибербезопасность — ПДД третьего тысячелетия

С детства нас учат правильно переходить дорогу и понимать сигналы светофора, поэтому не лишним будет осваивать основы поведения в интернете с юных лет. Однако многие знакомятся с основами кибербезопасности уже будучи взрослыми, что бывает затруднительно. Сам по себе приоритет подобных знаний редко осознаётся.

Масштабы последствий массового пренебрежения кибербезопасностью и низкого уровня компьютерной грамотности печальны. К ним относятся:

- Распространение телефонных обманов, к которым обращается… стал каждый шестой россиянин;

- Массовые утечки персональной информации происходят из множества направлений. каждый второй наш соотечественник);

- непрерывный ростВ рыночной экономике широко распространено получение информации о людях, которое предлагается как услуга.

- нормализация киберсталкинга(Преследование посредством интернета и гаджетов), которое на законодательном уровне… не считают преступлением или проблемой.

Сложившаяся ситуация не воспринимается широкими массами всерьез и не обозначена четко специалистами как область исследования. Отсутствуют открытые проверяемые источники по теме, понятная правовая база и общественное давление, которое могло бы побудить органы исполнительной власти ее сформировать и защитить. Описать всю картину в общих чертах потребует целой книги, поэтому сформулируем основные направления возможных действий по защите своей цифровой личности.

С чего начать

Прежде всего необходимо оценить уровень своей склонности к паранойе и имеющиеся ресурсы. Полное исчезновение с радаров всех служб потребует много времени, усилий и желания изучать информационные технологии.

Специализированные авторитетные источники могут стать помощниками на данном пути, их поиск можно считать началом для желающих следовать этим шагам. Не менять ничего и оставить все как есть — тоже вариант, за который не следует осуждать выбор. Приспособляемость всегда была основным эволюционным преимуществом человека. Наш случай — баланс между безопасностью и удобством (сохранением привычного образа жизни). Ни один механизм защиты не будет эффективен, если его использование требует самобичевания или лишних ресурсов.

Даже при рациональном подходе потребуется сначала подготовить инвентаризацию цифровых следов. Можно использовать табличный редактор для составления профайла с известными аккаунтами в соцсетях, форумах, сайтах и сервисах. Требуется напрячь память, но это полезно — даже не самый активный пользователь интернета удивится, скольким сайтам он и его желания хорошо знакомы. GoogleИли «Яндекс» использует фамилию, ники (в различных формах), номера телефонов и электронную почту, чтобы определить, где проявляется активность.

Особое значение необходимо уделить данным, наиболее приближенным к реальному человеку — номерам телефонов и адресам электронной почты.

В качестве основного идентификатора при регистрации их используют повсеместно. В списке цифровых следов себе целесообразно разместить эти данные на вершине иерархии. Должно ли быть сказано, что полученный документ следует защитить паролем и хранить только локально, избегая облачных сервисов?

После расчёта необходимо упорядочить всё имеющееся. Этот процесс длительный и затратный, но необходимый. Некоторые аккаунты следует удалить, другие заполнить пустой информацией, а часть — удалить навсегда. Главное — сделать копию контента и проверить её читаемость (некоторые сервисы предоставляют возможность скачать архив данных, но извлечь информацию можно только загрузив его обратно). План действий в каждом случае индивидуальный, но как пример можно использовать следующий вариант:

- Закройте доступ к всем социальным сетям за исключением наиболее востребованных.

- В них хранить минимальное количество данных и контента (имя, никнейм, аватар).

- повторить для мессенджеров;

- Проверить всё, что касается финансов, например, интернет-магазины и платформы для цифровых товаров. Steam, iTunes) и платежных сервисов;

- Форумы, блоги, сайты знакомств и агрегаторы отзывов схожи с социальными сетями.

- Все найденное о цифровых следах в интернете отправилось в корзину.

- Создать новую, управляемую и более защищенную структуру учетных записей.

Каждый определяет самостоятельно, какую информацию удалять, а какую оставить. Стоит помнить, что даже из случайной фотографии можно узнать место жительства человека. Тем, кто сомневается, советуем сыграть в игру… Geoguessr). И не забывать про «эффект Стрейзанд— стремление ограничить доступ к информации может только увеличить интерес к ней. В этом случае лучше изменить анкету на заброшенном сайте, указав обычные данные (например, ФИО «Иван Сергеевич Петров»), чем обращаться администрации с просьбой удалить аккаунт.

Действия выполняются на ваш страх и риск. Перед удалением необходимо проанализировать влияние этого на работу не только данного сервиса, но и всех с ним связанных.

Создание «себя» с чистого листа

Предположим, описанное в предыдущем разделе удалось завершить или хотя бы начать. Получился примерный слепок цифровой личности (вперемешку с интернет-идентичностью). Что с этим сделать? Во-первых, имея данные для анализа, можно что-то улучшать. Значит, с этой информацией проще работать и контролировать. Например, обезопасить себя от сталкеров или сотрудников отдела кадров, которые могут задавать вопросы об ошибках прошлого. Во-вторых, на основе существующей цифровой личности можно создать новую, или даже несколько.

Разделение наборов личных данных по степени «чувствительности» необходимо для выстраивания безопасной системы. Для банков и финансовых организаций требуется новый номер телефона (и электронная почта), которые нельзя указывать в других местах. Чтобы предотвратить звонки предыдущему владельцу сим-карты, можно выбрать не загруженный посетителями офис сотового оператора и попросить сотрудника проверить принадлежность номера за последние пять лет. Такая возможность есть даже у персонала первой линии, а договориться об этом легко — такая операция хоть и не является стандартной, но не нарушает никаких протоколов безопасности.

Вторая цифровая личность предназначена для общения в сети «от своего лица». У неё есть отдельный телефон и почта, сюда перейдут социальные сети и мессенджеры. Лучше на каждый сервис регистрировать отдельные номера и адреса, но это непрактично. Третья, необходимая в современном мире — «мусорная» (желательно с вымышленным именем и ником). На нее вешаются все второстепенные ресурсы, как форумы и сайты, которыми пользуешься редко. Для работы сотовой сетью нужен четвертый телефон — контактный. Ни в коем случае нельзя его регистрировать на предыдущие личности.

Схема кажется сложной, но реализовать ее легче, чем думают. Она существенно повышает защиту личных данных. Зная номер телефона невозможно определить социальные сети, мессенджеры и банковские аккаунты. При утечке данных на каком-либо сайте или службе доставки, в нее попадут бесполезные сведения, не связанные с ценными аккаунтами. Поддерживать четыре сим-карты активными несложно: у большинства есть старый смартфон или «звонилка». Соблюдение нескольких простых принципов позволит управлять таким набором цифровых личностей даже проще, чем одной.

Азы кибербезопасности

Избегаем общих мест о том, что пароли не должны быть простыми или одинаковыми на разных сайтах. Такие основы игнорирует множество людей, потому что человек — существо ленивое с слабой памятью и предсказуемым поведением. Помощь в этом менеджер паролей. Их много, каждый найдёт подходящий себе. Не будем рекомендовать конкретные варианты. Важно чтобы программа работала на разных устройствах, использовала самые надежные протоколы шифрования и прошла независимую проверку безопасности. Встроенные браузерные сервисы лучше обойти стороной.

Двухфакторная аутентификация является обязательной. Она значительно увеличивает безопасность учетных записей в социальных сетях, мессенджерах и онлайн-сервисах. Даже если это лишь контрольные коды на электронную почту. Но существуют более надежные решения, такие как Google AuthenticatorЛегки в использовании и имеют обширную поддержку со стороны ресурсов.

Выбор браузера – самое трудное. Независимо от совершенствования цифровой личности, повлиять на ее один аспект пока не удаётся – «куки» и цифровые следы. В этом случае помогают сессионные контейнеры – расширения для распространённых веб-браузеров ( есть для Firefox, аналог для ChromeМенее функциональные и платные решения изолируют сайты, открываемые пользователем, друг от друга (не допускают использование одних и тех же «куки» и других идентификаторов). Можно применять разные браузеры для разных задач и изучать настройки конфиденциальности каждого. Установите блокировщики рекламы и нежелательных скриптов.

Без упоминания VPNПрокси-материал был бы неполным. Рекомендовать конкретные сервисы опасно, поскольку их могут заблокировать. Обсуждение необходимости использования прокси также может привлечь внимание к Naked Science. Основное правило: бесплатные сервисы практически бесполезны, поскольку перепродают личные данные. Исключением могут быть… VPNНекоторые организации, защищающие свободу слова и гражданские права, предоставляют медленные и не всегда доступные услуги.

Цифровая гигиена

Преизбыток разнообразной информации и ее доступность порождают иллюзию белого шума. Создается впечатление, что сколько бы ни вносилось фотографий, текстов, фраз, видео и других данных, все это неизбежно растворится в этом хаосе. Конечно, часть информации теряется практически бесповоротно, но современные технологии хранения и обмена данными предусматривают их структуризацию. Поэтому при достаточных навыках можно найти что угодно, только сложность процесса увеличивается, но не превращается в невозможное. Проблем добавляет и эффект растормаживания в СетиЛюди охотнее общаются на расстоянии и раскрывают то, о чём обычно молчат в реальной жизни.

Новая реальность определила условия нашей жизни. Можно ей противостоять, а можно жить комфортно и пользоваться благами, не забывая о мерах предосторожности – цифровой гигиене. С течением времени она повторит историю обычной и станет ежедневной рутиной. Не так давно люди сомневались в необходимости мыться, проводить уборку дома и мыть руки. Но индустриализация сделала связи между людьми теснее, поэтому болезни распространялись быстрее. К счастью, наука объяснила, откуда берутся болезни и как элементарно их профилактировать. Достаточно было скорректировать бытовые привычки.

С интернетом происходит сходное. Сначала им пользовались только квалифицированные специалисты. Потом широкие массы стали его использовать. Сейчас в сети доступно практически всё. Вместе с этим возникли бесчисленные вредители. Естественный отбор заставит людей принимать меры предосторожности.

Вместо заключения

Разбирающиеся в ITЧитатели, возможно, сочтут материал по кибербезопасности неполным, поскольку ряд нюансов пришлось оставить за рамками.

Это лишь краткий обзор крайне важной в современном мире темы. Возможно, текст пробудит интерес у тех, кто ранее об этом не задумывался. Глубокое изучение вопросов защиты личных данных — долгий, интересный и полезный процесс.

В XXI веке анонимность без отказа от цифровых технологий недостижима, а жизнь без них неудобна. И всё же при использовании благ цивилизации возможно осознанно подходить к кибербезопасности и личным данным. Постепенное привыкание к этому может спровоцировать более глубокое погружение в вопрос, а затем и до всеобщей компьютерной грамотности недалеко.